Apa itu DDoS?

Serangan DDoS adalah singkatan "didistribusikan penolakan Layanan", dan merupakan saudara lebih besar dari sederhana denial-of-service serangan.Titik latihan ini untuk mencatat sebuah situs web atau layanan, biasanya oleh banjir itu lebih banyak informasi dari situs korban.

Serangan doS biasanya mengirimkan informasi dari hanya satu sumber (berpikir PC atau perangkat lain yang terhubung ke internet), tapi serangan DDoS menggunakan ribuan, atau ratusan ribu, sumber-sumber untuk membanjiri target. Hal ini menjadi beberapa kali lipat lebih kuat daripada saudara yang lebih kecil.

Cara Mengukur kekuatan DDoS

Menurut studi, 82% dari serangan terakhir kurang dari 4 jam. Dalam hal volume bandwidth, 34% jam di antara 100 MB ke 1 GB, dan hanya 5,3% melebihi 10 GB/s.Serangan denial-of-service 1 GB/s cukup kuat untuk mencatat sebagian besar situs di luar sana, karena hosting data mereka hanya tidak menawarkan bandwidth cukup untuk menjaga situs online.

Salah satu yang terbesar pernah dicatat adalah serangan botnet Mirai pada musim gugur tahun 2016, dengan serangan lebih dari 1 terrabytes per detik. Itu kewalahan penyedia Dyn DNS, dan kemudian efek mengalir, sementara mencatat situs-situs besar seperti Reddit atau Twitter.

Saat ini, bahkan hacker pemula memiliki akses ke situs besar dan kuat botnets-untuk-menyewa yang bisa membanjiri target dengan 100 GB/s. Ancaman jenis ini mungkin bisa terjadi. Justru sebaliknya, itu hanya akan menjadi kuat dan banyak diakses daripada sebelumnya.

Mengapa dan untuk siapa dilakukan DDoS?

Dibandingkan dengan jenis lain, serangan DDoS berantakan, terlalu merusak, dan sangat sulit untuk dimatikan. Karena, hal ini dilakukan tidak berdasarkan untuk mendapatkan keuntungan.Jadi cybercriminals mungkin menggunakan DDoS sebagai senjata tumpul terhadap beberapa pesaing mereka. Misalnya, mereka mungkin ingin men take down situs hosting alat cybersecurity, atau menurunkan sebuah toko online kecil yang beroperasi di relung yang sama.

Dalam kasus lain, hacker jahat menggunakannya sebagai bentuk extorsion, dimana korban telah membayar biaya agar serangan DDoS dihentikan kesitus mereka.

Serangan DDoS dapat bertindak seperti smokescreen, menyembunyikan end game nyata, seperti menginfeksi target dengan malware atau menggambil data yang bersifat sensitif.

Dan dalam apa yang merupakan sebuah skenario sering, penyerang tidak bahkan mungkin motif. Sebaliknya, ia hanya melakukannya untuk "cekikikan", mencari untuk menguji kemampuannya atau hanya untuk menyebabkan kekacauan.

Serangan DDoS dengan gaya cybercriminal

Ada lebih dari satu cara melaksanakan serangan denial-of-service. Beberapa metode lebih mudah untuk mengeksekusi daripada yang lain, tetapi tidak kuat. Lain kali, penyerang mungkin ingin pergi mil ekstra, untuk benar-benar yakin korban mendapat pesan, sehingga ia dapat menyewa botnet didedikasikan untuk melaksanakan serangan...Apa itu Botnets?

Botnet adalah sekumpulan komputer atau Internet lain terhubung perangkat yang telah terinfeksi dengan malware, dan sekarang menanggapi perintah dan perintah komputer pusat, disebut pusat komando dan kontrol.Botnets memiliki jutaan perangkat web, dan sebagian besar pemilik tidak tahu perangkat mereka terganggu.

Biasanya, botnets digunakan untuk berbagai kegiatan ilegal,email spam, phishing atau cryptocurrency pertambangan.

Beberapa Namun, tersedia untuk sewa penawar tertinggi, yang dapat menggunakannya cara apa pun yang cocok. Sering kali, ini berarti serangan DDoS.

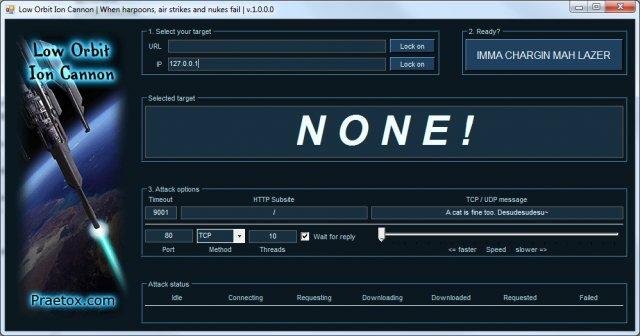

Program dan Peralatan DDoS

Hacker skala kecil yang tidak memiliki akses ke botnets, harus bergantung pada komputer mereka sendiri. Ini berarti menggunakan alat khusus, yang dapat mengarahkan lalu lintas Internet target tertentu.

Tentu saja, jumlah lalu lintas komputer individu dapat mengirim secara kecil, tetapi crowdsource beberapa ratusan atau ribuan pengguna, dan hal yang tiba-tiba tumbuh dalam cakupan yang besar.

Taktik ini tertentu telah berhasil digunakan oleh Anonymous. Singkatnya, mereka mengirim panggilan kepada pengikut mereka, meminta mereka untuk men-download alat tertentu, dan menjadi aktif pada pesan papan, seperti IRC, pada waktu tertentu. Mereka kemudian secara bersamaan menyerang target website atau layanan, membawanya ikut melakukan aktiftas penyerangan.

Berikut adalah daftar contoh alat yang hacker jahat yang digunakan untuk melakukan penyangkalan serangan pada Layanan:

- Meriam Ion Orbit rendah, disingkat menjadi LOIC.

- XOIC.

- HULK (HTTP tak tertahankan beban raja).

- DDOSIM-Layer 7 DDoS Simulator

- R-U-mati-belum.

- Tor Hammer.

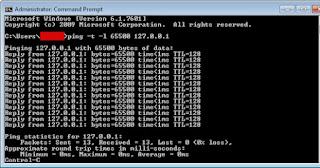

Cara DDoS IP Menggunakan CMD

Salah satu yang paling dasar metode denial-of-service disebut "ping kematian", dan menggunakan Command Prompt untuk banjir alamat Protokol Internet dengan paket data.

Karena skala kecil dan nature dasar, ping kematian serangan biasanya bekerja terbaik terhadap sasaran-sasaran yang lebih kecil. Sebagai contoh, penyerang dapat menargetkan:

a) satu komputer. Namun, dalam jangka akan menjadi sukses, hacker jahat harus pertama mengetahui alamat IP perangkat.

b) router nirkabel. Banjir router dengan paket data akan mencegah dari mengirimkan lalu-lintas Internet ke semua perangkat yang terhubung. Akibatnya, ini memotong akses Internet bagi perangkat yang digunakan router.

Untuk meluncurkan serangan denial-of-service ping, hacker jahat pertama perlu mengetahui IP korban komputer atau perangkat. Namun ini adalah tugas yang relatif mudah.

Ping of death dalam skala kecil, dan cukup baik, jadi itu sebagian besar efisien terhadap perangkat tertentu. Namun, jika beberapa komputer datang bersama-sama, mungkin untuk beberapa ini untuk menurunkan website bertubuh kecil tanpa infrastruktur yang tepat untuk menangani ancaman ini.

Menggunakan Google Spreadsheet mengirim permintaan tak terhitung jumlahnya

Penyerang dapat menggunakan Google Spreadsheets untuk terus menerus meminta korban website untuk menyediakan foto atau PDF disimpan di cache. Menggunakan script, ia akan menciptakan sebuah loop never ending, di mana Google Spreadsheet terus-menerus meminta situs web untuk mengambil gambar.

Jumlah permintaan besar menguasai situs, dan blok itu dari mengirimkan lalu lintas ke luar ke pengunjung.

Tidak seperti lainnya taktik denial-of-service, yang satu ini tidak mengirim informasi besar paket membanjiri website, tapi bukannya membuat permintaan data, yang jauh, jauh lebih kecil.

Dengan kata lain, penyerang tidak perlu bergantung pada cukup besar botnet atau ribuan pengguna lainnya untuk mencapai efek yang sama.

Serangan Teardrop

Dalam kebanyakan kasus, informasi yang ditransmisikan antara perangkat klien dan server terlalu besar untuk dikirim dalam satu potongan. Karena ini, data dipecah menjadi paket-paket yang lebih kecil, dan kemudian dipasang lagi setelah mencapai server.

Server tahu urutan reassembly melalui parameter yang disebut "offset". Pikirkan hal ini sebagai petunjuk untuk membangun mainan LEGO.

Apa serangan teardrop Apakah, adalah untuk mengirim paket data di server yang tidak masuk akal, dan memiliki tumpang tindih atau disfungsional parameter offset. Server mencoba dan gagal, untuk memesan data tergantung pada parameter offset yang berbahaya. Ini dengan cepat mengkonsumsi sumber daya yang tersedia sampai grinds berhenti, mencatat website dengan itu.

Memperkuat serangan DDoS

Untuk memaksimalkan setiap byte data, hacker jahat kadang-kadang akan memperkuat dengan menggunakan serangan refleksi DNS.

Ini adalah beberapa langkah proses:

- Penyerang akan menganggap identitas korban dengan menempa alamat IP-nya.

- Menggunakan identitas palsu, ia akan kemudian mengirimkan permintaan DNS yang tak terhitung untuk terbuka DNS resolver.

- DNS resolver proses permintaan masing-masing, dan kemudian mengirim informasi kembali ke perangkat korban yang memiliki identitas dicuri. Namun, paket informasi DNS resolver mengirimkan jauh lebih besar daripada permintaan diterima.

Apa yang terjadi selama amplifikasi adalah bahwa setiap 1 byte informasi menjadi 30 atau 40 byte, kadang-kadang bahkan lebih. Memperkuat ini lebih lanjut menggunakan botnet dengan beberapa ribu komputer, dan Anda dapat berakhir mengirim 100 gygabytes lalu lintas ke situs.

Jenis-jenis serangan DDoS

Denial-of-Service serangan terbagi dalam dua kategori luas, tergantung pada vektor serangan utama mereka:

- Layer Aplikasi.

- Layer Jaringan.

Serangan Layer jaringan

Serangan Layer (lapisan) jaringan bekerja dengan membanjiri infrastruktur yang digunakan untuk meng-host website dengan data dalam jumlah besar.

Banyak penyedia saat ini mengklaim mereka menawarkan bandwidth "tak terbatas", artinya Anda harus secara teoritis tidak perlu khawatir tentang jumlah lalu lintas yang mencatat situs yang berlebihan. Namun, bandwidth "tak terbatas" ini datang dengan pamrih.

Untuk meletakkan segala sesuatu ke dalam perspektif, sebuah website dengan tampilan halaman bulanan beberapa 15.000 dan ratusan halaman membutuhkan sekitar 50 gygabytes bulanan bandwidth untuk beroperasi secara optimal. Perlu diingat bahwa lalu lintas ini tersebar luas selama sebulan. Situs seperti ini tidak memiliki kesempatan untuk tinggal online jika serangan DDoS mengamuk dengan pertunjukan 30 atau 40 lalu lintas dalam jangka waktu satu jam.

Sebagai ukuran bela diri, penyedia hosting itu sendiri akan hanya memotong hosting Anda sementara lalu lintas normal. Meskipun ini mungkin tampak dingin, hal ini mencegah tumpahan-atas efek yang mungkin mempengaruhi klien lain penyedia hosting.

Serangan lapisan jaringan sendiri datang dalam berbagai bentuk dan ukuran. Berikut adalah beberapa yang lebih sering:

- Serangan SYN. SYN adalah singkatan untuk "sinkronisasi", dan pesan bahwa klien (seperti PC) mengirimkan ke server untuk kedua harus selaras.

- DNS mencerminkan.

- UDP amplifikasi serangan.

Untuk jenis serangan, jika Anda dapat menyebutnya begitu, adalah bahwa sejumlah besar lalu lintas yang terlibat membuatnya lebih mudah bagi korban untuk mencari tahu apa jenis penolakan layanan yang mereka hadapi.

Serangan layer aplikasi

Aplikasi layer (lapisan) serangan lebih bedah di alam dibandingkan dengan jaringan yang. Ini bekerja dengan menargetkan program tertentu atau perangkat lunak yang menggunakan situs web dalam sehari-hari berfungsi.

Misalnya, serangan lapisan aplikasi akan menargetkan situs instalasi WordPress, skrip PHP atau database komunikasi.

Perangkat lunak jenis ini tidak dapat menangani di mana saja dekat beban infrastruktur jaringan lebih luas, sehingga bahkan DDoS relatif kecil beberapa megabyte per detik, Anda dapat mengambil.

Lapisan aplikasi khas DDoS adalah banjir HTTP. Ini bekerja dengan menyalahgunakan salah satu dari dua perintah, posting atau dapatkan. Perintah GET adalah satu sederhana yang pulih konten statis, seperti halaman web itu sendiri atau gambar di atasnya.

Perintah posting adalah sumber daya lebih intensif, karena memicu proses latar belakang kompleks dengan dampak yang lebih besar pada kinerja server.

Banjir HTTP akan menghasilkan sejumlah besar permintaan internal server yang aplikasi tidak bisa menangani, sehingga kemudian jepit, dan mengambil seluruh situs dengan itu.

Cara Menghentikan serangan DDoS

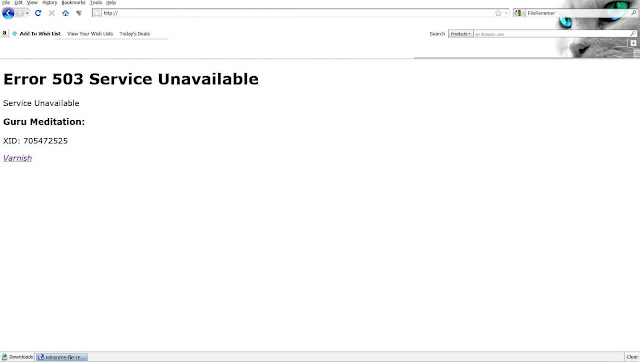

Menganalisis lalu lintas, lonjakan penggunaan atau serangan?

Lonjakan lalu lintas yang sering terjadi, dan benar-benar dapat cukup besar untuk mencatat buruk siap website. Sebuah situs yang dirancang untuk mengatasi dengan rata-rata 30-40 concurrent pengguna akan datang di bawah tekanan jika lonjakan yang membawa nomor ke 600-700 pengguna pada saat yang sama.

Tanda pertama dari serangan DDoS adalah perlambatan kuat dalam kinerja server, atau kecelakaan langsung. 503 "Layanan tidak tersedia" kesalahan harus mulai sekitar waktu ini. Bahkan jika server tidak crash dan melekat ke kehidupan terhormat, proses penting yang digunakan untuk mengambil detik untuk menyelesaikan sekarang mengambil menit.

Wireshark adalah alat yang hebat untuk membantu Kamu mengetahui jika apa yang Anda akan adalah DDoS. Di antara fitur yang banyak, ini memonitor apa alamat IP terhubung ke PC atau server, dan juga berapa banyak paket itu mengirim.

Tentu saja, jika penyerang menggunakan VPN atau botnet, Anda akan melihat sejumlah besar IPs, bukan satu. Berikut ini merupakan ikhtisar yang lebih mendalam tentang cara menggunakan Wireshark untuk mengetahui jika Anda berada di ujung salah denial-of-service.

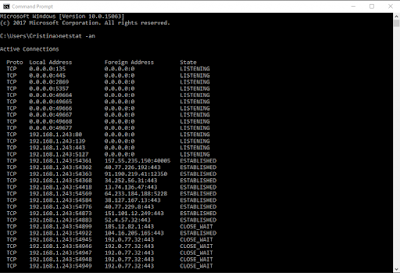

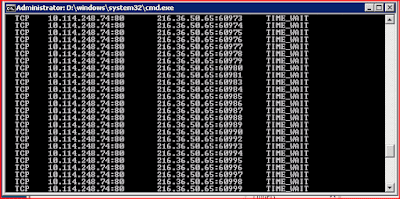

Microsoft Windows juga dilengkapi dengan alat asli yang disebut Netstat, yang menunjukkan Anda perangkat menghubungkan ke server Anda, dan statistik lainnya yang serupa.

Untuk membuka alat ini, menulis cmd di bilah Cari menu mulai, dan kemudian ketik di netstat-. Ini akan membawa Anda ke layar menampilkan IP internal Anda sendiri di kolom kiri, sementara kolom sebelah kanan memegang semua IP eksternal yang terhubung ke perangkat Anda.

Gambar di atas adalah untuk koneksi yang normal. Di dalamnya, Anda dapat melihat beberapa IP yang biasanya berkomunikasi dengan perangkat.

Di bawah ini adalah gambar bagaimana serangan DDoS:

Di sisi kanan, Anda dapat melihat bahwa IP eksternal tunggal berulang kali mencoba untuk menyambung ke perangkat Anda sendiri. Meskipun tidak selalu menunjukkan DDoS, ini adalah tanda bahwa sesuatu yang mencurigakan akan, dan waran penyelidikan lebih lanjut.

Memiliki rencana insiden respon

Ini adalah prosedur dasar yang memutuskan baik di muka, yang menjelaskan langkah-langkah apa organisasi harus mengikuti dalam kasus itu menderita denial-of-service.

Setiap rencana berbeda, tergantung pada apa yang memerlukan organisasi, tapi berikut adalah beberapa langkah dasar dan titik awal:

- Whitelist misi-kritis IPs dan lalu lintas sumber, seperti ISP, host atau penting klien dan mitra. Kemudian memblokir segala sesuatu yang lain.

- Mengatur tanda lalu lintas yang memberitahu paku dan data banjir.

- Mengakhiri sambungan yang tidak diinginkan.

- Tambahkan lebih banyak server dan bandwidth untuk mengurangi dampak dari banjir data.

Hubungi penyedia ISP dan host

Banyak ISP dan perusahaan hosting memiliki langkah-langkah cadangan dan protokol untuk berurusan dengan DDoS, dan membantu mengurangi kerusakan dan menormalkan aktivitas.

Idealnya, hubungi mereka sebelum serangan, dan merencanakan terlebih dahulu tentang cara untuk memasukkan mereka dalam rencana respons Anda.

Cek kebocoran data dan infeksi malware

Kadang-kadang, denial-of-service serangan yang hanya untuk menutupi suatu serangan maya yang lebih kompleks yang dirancang untuk menginfeksi organisasi dengan malware atau ekstrak datanya.

Setelah sistem kembali online, memindai dan mencari melalui setiap sudut dan celah, dan mencari malware apapun. Jadilah menyeluruh, dan jangan biarkan apa pun slip melalui celah-celah.

Berikut adalah artikel yang mungkin membantu Anda menemukan antivirus terbaik, dan juga bagaimana untuk menghapus malware apapun yang mungkin Anda temukan.

Menggunakan alat mitigasi DDoS

Karena seberapa luas DDoS serangan telah sering terjadi, vendor keamanan sekarang menawarkan beberapa solusi untuk mencegah dan mengurangi jenis serangan. Berikut adalah hanya beberapa dari mereka:

- Cloudflare.

- Incapsula.

- Radware.

- Arbor Networks.

- Verisign.

- Nexus Guard.

- Corero

Kesimpulan

Serangan DDoS hanya akan mendapatkan lebih sering seiring berjalannya waktu dan script kiddies mendapatkan akses ke metode serangan yang pernah lebih canggih dan murah. Untungnya, serangan denial-of-service adalah urusan tinggal pendek, dan cenderung memiliki hanya jangka pendek dampak. Tentu saja, ini tidak selalu terjadi, jadi terbaik untuk bersiap untuk skenario terburuk.

Baca Juga:

Cara Mudah Instal Git atau Github di Ubuntu

Apa itu teknologi Blockchain? Penjelasan singkat tentang Blockchain

Baca Juga:

Cara Mudah Instal Git atau Github di Ubuntu

Apa itu teknologi Blockchain? Penjelasan singkat tentang Blockchain

0 komentar:

Posting Komentar

Silahkan beri komentar dengan bijak dan sesuai dengan topik artikel.

Gunakan tombol balas dibawah komentar terkait jika ingin membalas komentar agar komunikasi lebih terstruktur.

Klik untuk melihat kode :) :( :s :D :-D ^:D ^o^ 7:( :Q :p T_T @-@ :-a :W *fck* :ngakak |o| :goodluck :smile